IIS脚本资源访问要关闭 以免漏洞被利用

作者:admin 时间:2017-3-29 17:21:4 浏览:在win2003 IIS6.0设置时,我们看到有一个选项“脚本资源访问”是否需要勾选,许多人不明白这是什么 意思,勾选与不勾选又有何区别。所以,在配置IIS时就比较随意,有时勾选有时不勾选,而在使用过程中也无发现有什么不一样。

然而,事实上,“脚本资源访问”是暗藏危机的,它可能成为被人利用的漏洞,只是多数情况下该漏洞被利用的条件不能完全满足而已,也可以说是该漏洞被利用的可能性不太高罢了。

脚本资源访问

IIS脚本资源访问 文件上载漏洞

Microsoft IIS 在处理脚本资源访问权限操作上存在问题,远程攻击者可以利用这个漏洞上传任意文件到受此漏洞影响的WEB服务器上并以高权限执行。

Microsoft IIS 服务程序在脚本资源访问权限文件类型列表中存在一个排版错误,可导致远程攻击者装载任意恶意文件到服务器中。脚本资源访问存在一个访问控制机制可防止用户上载任意执行文件或者脚本到服务器上,但是,这个机制没有防止用户上传.COM文件类型。远程攻击者如果在IIS服务器上有对虚拟目录写和执行权限,就可以上传.COM文件到服务器并以高权限执行这个文件。

只有在管理员对所有用户授予一个或多个服务器虚拟目录的写权限和执行权限时,本漏洞才能被利用。默认配置的IIS不受本漏洞影响。并且只有在服务器允许提交WebDAV请求时,本漏洞才可能被利用。如果采用了缺省配置的IIS Lockdown Tool就会拒绝这种请求。

IIS开启脚本资源访问 导致可查看源码漏洞

前段时间出的可以查看源码的iis验证漏洞,网上还有了php和c两个版本的exp。

其实大家都不知道,漏洞造成的影响仅仅是突破了对一些需要验证的iis目录的windows验证,而没有其他的效果。而其他比如上传文件需要开启写入,读取源代码需要开启脚本资源访问。

大家对利用iis写文件的HTTP请求不陌生,而利用IIS读取源码其实不能说这是个漏洞,它是微软的一个服务支持,从IIS5已经有了。开启脚本资源访问过后,向服务器发送红带有 Traslate:f 的HTTP请求,服务器就会返回源码。

测试代码(perl)

#!/usr/bin/perl

use LWP::UserAgent;

use HTTP::Request;

$host = @ARGV[0];

$host = ($host =~ /http:\/\//g) ? $host : "http://".$host;

$browser = LWP::UserAgent->new;

$response = $browser -> get($host,'Translate' => 'f') -> content();

print $response."\n";

用法

如何防止该漏洞被利用

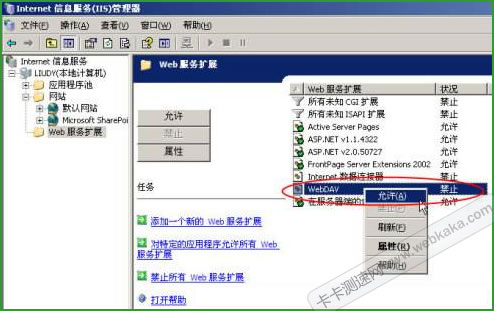

禁止 WebDAV

该漏洞的使用,必须要求服务器开启 WebDAV ,所以如无必要请禁止 WebDAV !

禁止 WebDAV

禁止“脚本资源访问”

该漏洞的利用,前提是允许“脚本资源访问”,因此请不要勾选“脚本资源访问”这个选项。

脚本资源访问

只要做到以上两点,就不用担心该漏洞被人利用了。